使用しているアイデンティティプロバイダ外のユーザのためのビルトイン認証について

契約業者やマシンのユーザなど、特定のアカウントを使用中のアイデンティティプロバイダ(IdP)に追加できない場合、外部のユーザのためのビルトイン認証を使うことができます。 また、アイデンティティプロバイダが利用できない場合にフォールバックアカウントにアクセスするためにビルトイン認証を使うこともできます。

ビルトイン認証が設定され、ユーザがSAMLもしくはCASでの認証に成功したなら、そのユーザはユーザ名とパスワードでの認証をすることはできません。 ユーザがLDAPでの認証に成功したなら、それ以降クレデンシャルは内部的なものとは見なされません。

特定のIdPに対するビルトイン認証は、デフォルトで無効化されています。

警告:ビルトイン認証を無効化した場合、インスタンスへアクセスできなくなったユーザを個別にサスペンドしなければなりません。 詳しい情報についてはユーザのサスペンドとサスペンドの解除を参照してください。

アイデンティティプロバイダ外のユーザのためのビルトイン認証の設定

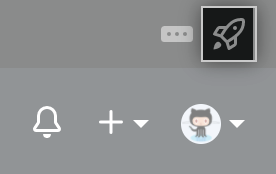

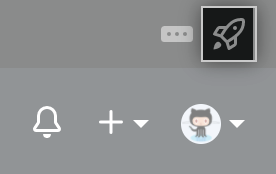

- GitHub Enterprise Serverの管理アカウントから、任意のページの右上にあるをクリックしてください。

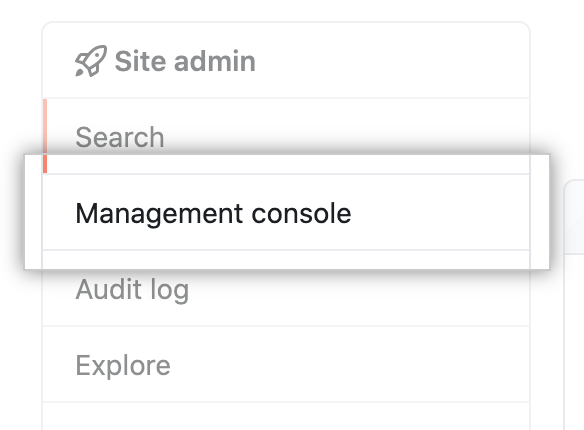

- 左のサイドバーでManagement Consoleをクリックしてください。

- 左のサイドバーでAuthentication(認証)をクリックしてください。

- アイデンティティプロバイダを選択してください。

- Allow creation of accounts with built-in authentication(ビルトイン認証でのアカウントの作成の許可)を選択してください。

- 警告を読んで、Okをクリックしてください。

2 要素認証

LDAPもしくはビルトイン認証を使っている場合、2要素認証がサポートされます。 Organizationの管理者は、メンバーに対して2要素認証の有効化を必須とすることができます。

使用しているアイデンティティプロバイダ外のユーザをインスタンスで認証するために招待する

ユーザが招待を受け付けると、ユーザはIdPを通じてサインインするのではなく、ユーザ名とパスワードを使ってサインインできます。

http(s)://HOSTNAME/loginでGitHub Enterprise Serverのインスタンスにサインインしてください。- GitHub Enterprise Serverの管理アカウントから、任意のページの右上にあるをクリックしてください。

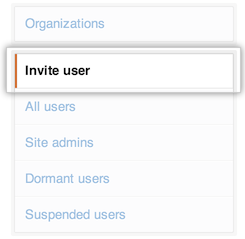

- 左のサイドバーでInvite user(ユーザを招待)をクリックしてください。

- 作成したいそれぞれのユーザアカウントのユーザ名とメールアドレスを入力し、Generate a password reset link(パスワードリセットリンクの生成)をクリックしてください。

参考リンク

- /enterprise/[email protected]/admin/guides/user-management/using-ldap

- SAMLの利用

- CASの利用