一般的なチートの手法と対策について

- 3. チートとは… • ゲームを優位に進めるため、制作者の意図しない動作をさせる不正 行為 • 特にオンラインゲームが主流になってきた昨今では、他のプレイ ヤーやゲーム運営会社に対して損害を与えることがあり問題になっ ている • 対戦型のオンラインゲームではチートをして、ズルをするプレイヤーと対戦し ても不快な気持ちになるだけです。 • 基本無料で遊べるゲームでは、強いキャラクターを押し出したガチャを売上 の基本としている事が多いが、そのキャラクターを不正に入手/弱いキャラを 無理やり強くする等が出来てしまうと売上が立ちにくく問題となってしまう。

- 4. 被害の例を簡単にご紹介

- 13. 通信データを偽装する

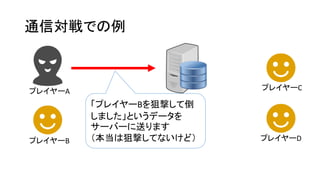

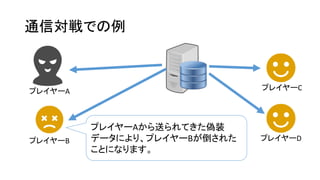

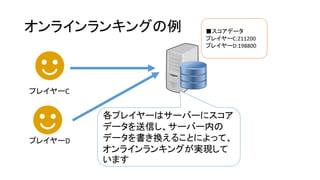

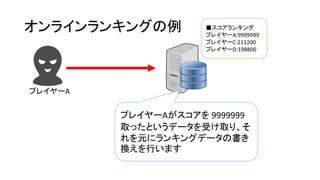

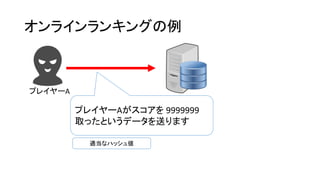

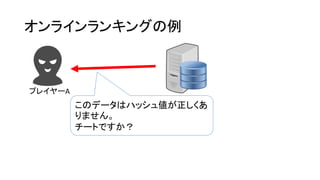

- 14. 通信データを偽装する • 通信対戦や、オンラインランキングでも、プレイヤーはサー バーにデータを通信することで自身のステータスを送ってい ます。 • 通信対戦では操作しているキャラクターの状態や他プレイヤーへの攻撃等 をメッセージとしてサーバーに送信しています • オンラインランキングではスコアをサーバーに送信しています • ソーシャル系ゲームなどでは、サーバーから受信してくるデータをクライアン トに届く途中で書き換えて所持キャラクターを偽装します ※話を簡潔にするためにP2P通信モデルの話はおいておきます

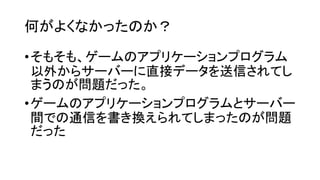

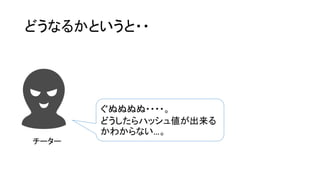

- 15. つまり何が言いたいかというと… • ゲームアプリケーション以外からサーバーに対してデータを 送る事も可能 • サーバーに嘘の情報を送るプログラムを作ってしまえばチートで きる! • サーバーから来たデータを書き換えてゲームアプリケーショ ンに届けることも可能 • サーバーから来たデータを途中で書き換えてしまえばチートでき る!!

- 16. 通信対戦での例

- 21. オンラインランキングの例

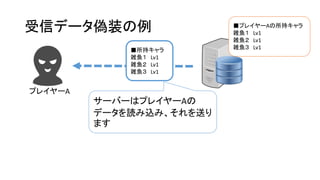

- 25. 受信データ偽装の例

- 28. 受信データ偽装の例 プレイヤーA サーバーはプレイヤーAの データを読み込み、それを送り ます ■プレイヤーAの所持キャラ 雑魚1 Lv1 雑魚2 Lv1 雑魚3 Lv1■所持キャラ 雑魚1 Lv1 雑魚2 Lv1 雑魚3 Lv1

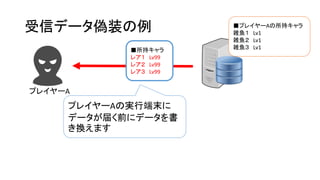

- 29. 受信データ偽装の例 プレイヤーA プレイヤーAの実行端末に データが届く前にデータを書 き換えます ■プレイヤーAの所持キャラ 雑魚1 Lv1 雑魚2 Lv1 雑魚3 Lv1■所持キャラ レア1 Lv99 レア2 Lv99 レア3 Lv99

- 30. 受信データ偽装の例 プレイヤーA プレイヤーAは所持していない はずのキャラクターをゲットし てしまいます ■プレイヤーAの所持キャラ 雑魚1 Lv1 雑魚2 Lv1 雑魚3 Lv1 ■所持キャラ レア1 Lv99 レア2 Lv99 レア3 Lv99

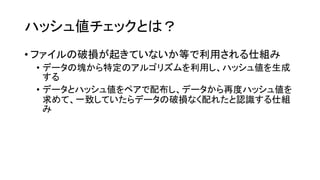

- 35. ハッシュ値チェックとは? • ファイルの破損が起きていないか等で利用される仕組み • データの塊から特定のアルゴリズムを利用し、ハッシュ値を生成 する • データとハッシュ値をペアで配布し、データから再度ハッシュ値を 求めて、一致していたらデータの破損なく配れたと認識する仕組 み

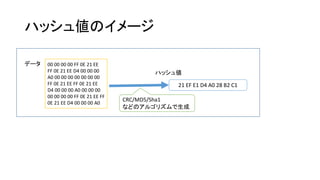

- 36. ハッシュ値のイメージ 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 21 EF E1 D4 A0 28 B2 C1 データ ハッシュ値 CRC/MD5/Sha1 などのアルゴリズムで生成

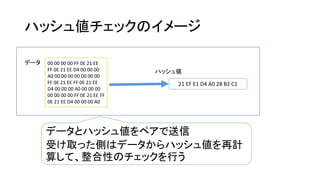

- 37. ハッシュ値チェックのイメージ 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 21 EF E1 D4 A0 28 B2 C1 データ ハッシュ値 データとハッシュ値をペアで送信 受け取った側はデータからハッシュ値を再計 算して、整合性のチェックを行う

- 38. データ書き換えが発生した場合 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 21 EF E1 D4 A0 28 B2 C1 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 AA 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 DE AD C0 DE D0 18 21 B1 データ書き換え 発生 送信した データ 受信した データ セットで送信したハッシュ値 21 EF E1 D4 A0 28 B2 C1 セットで送信されたハッシュ値 ハッシュ値計算 ハッシュ値が送られてきたも のと違う!! という事は書き換えが発生!

- 43. メモリの中身を書き換える

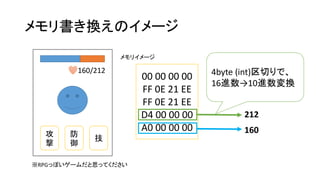

- 45. メモリ書き換えのイメージ 160/212 攻 撃 防 御 技 ※RPGっぽいゲームだと思ってください 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 メモリイメージ

- 46. メモリ書き換えのイメージ 160/212 攻 撃 防 御 技 ※RPGっぽいゲームだと思ってください 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 メモリイメージ 160 212 4byte (int)区切りで、 16進数→10進数変換

- 47. メモリ書き換えのイメージ 160/212 攻 撃 防 御 技 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 メモリイメージ 160 212 HPの数値はメモリ上に 存在している

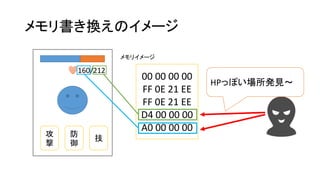

- 48. メモリ書き換えのイメージ 160/212 攻 撃 防 御 技 00 00 00 00 FF 0E 21 EE FF 0E 21 EE D4 00 00 00 A0 00 00 00 メモリイメージ HPっぽい場所発見~

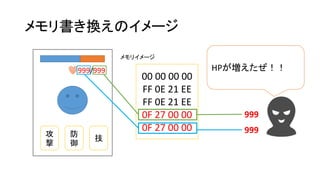

- 49. メモリ書き換えのイメージ 160/212 攻 撃 防 御 技 00 00 00 00 FF 0E 21 EE FF 0E 21 EE E7 03 00 00 E7 03 00 00 メモリイメージ メモリを書き換えて、 HPを増やしてしまえ!

- 50. メモリ書き換えのイメージ 999/999 攻 撃 防 御 技 00 00 00 00 FF 0E 21 EE FF 0E 21 EE 0F 27 00 00 0F 27 00 00 メモリイメージ 999 999 HPが増えたぜ!!

- 52. じゃあどうすれば良かったのか? •メモリ上にintなどのデータを置くときは暗号化し ておきましょう •必要なタイミングで復元化・暗号化して書き戻しを 行う •xor(排他的論理和)の性質をうまく使うと楽にコード が書けます。 •A xor B => C , C xor B => A

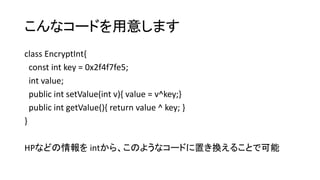

- 53. こんなコードを用意します class EncryptInt{ const int key = 0x2f4f7fe5; int value; public int setValue(int v){ value = v^key;} public int getValue(){ return value ^ key; } } HPなどの情報を intから、このようなコードに置き換えることで可能

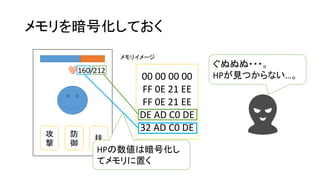

- 54. メモリを暗号化しておく 160/212 攻 撃 防 御 技 00 00 00 00 FF 0E 21 EE FF 0E 21 EE DE AD C0 DE 32 AD C0 DE メモリイメージ HPの数値は暗号化し てメモリに置く ぐぬぬぬ・・・。 HPが見つからない…。

- 55. 以上 メモリ改竄による例でした

- 56. プログラムそのものを改ざん

- 60. C#/Javaは別な理由 • C++やC言語はアセンブリにした時点で変数名や関数名など の情報が欠落する • なので、アセンブリからC言語に戻しても意味不明なソースが出来、 解読が非常に困難になる • C#やJavaではVM用の中間コードが吐き出されるが、それに は変数名や関数名などの情報が含まれている(Reflection 用) • その中間コードをそのまま実行する形になっている • そのため、C#やJavaの中間コードからは、C#やJavaのオリジナル ソースがかなりの再現率で復元できてしまう…。

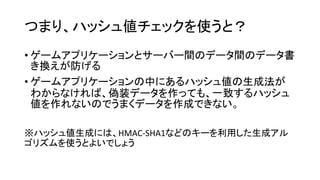

- 65. 最後に… • チートはいろいろなやり方があります。 • 対策の基本的な考え方は、ハッシュ値チェックによる改竄防止と暗 号化による解析防止を押さえておけば大分カバー出来る • チートする側もあの手この手を使って破ってきます。 • ガードしてても破られるけど、ノーガード戦法なんてのはない!